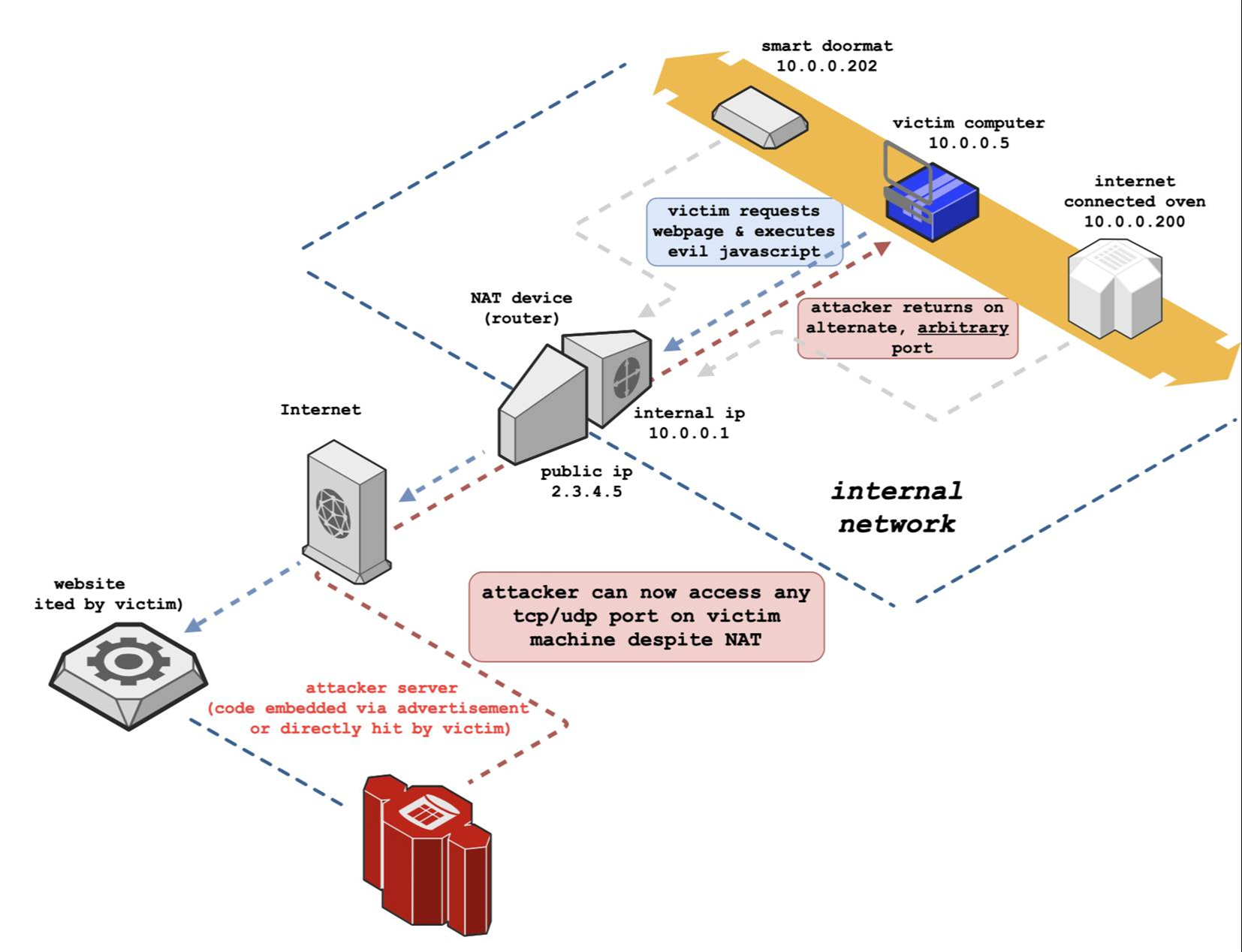

Исследователь безопасности обновил метод, который он разработал десять лет назад, чтобы создать атаку на основе браузера, которая обманывает устройства преобразования сетевых адресов (NAT) и брандмауэры, чтобы обеспечить удаленный доступ к службам на машинах-жертвах, обычно недоступных через Интернет.

Атака NAT Slipstreaming Samy Kamkar требует поддержки прокси-серверов шлюзов прикладного уровня (ALGS).

ALG обычно используются для отслеживания соединений между внутренними и внешними сетевыми службами, чтобы обеспечить обход NAT для общих протоколов, таких как голосовая связь по IP-телефонии,

NAT используется для совместного использования одного публичного адреса интернет-протокола с несколькими системами во внутренней сети, которые обычно не могут быть достигнуты непосредственно из внешнего мира.

Хотя NAT и не является функцией безопасности как таковой, он затрудняет злоумышленникам доступ к уязвимым системам во внутренних сетях.

Многоступенчатая атака Kamkar использует веб-браузеры, такие как Chrome, для загрузки вредоносного кода, способного обнаруживать внутренние IP-адреса через протокол WebRTC на машинах-жертвах.

Для браузеров, которые не раскрывают IP-адреса через WebRTC, таких как Safari от Apple, или тех, которые не поддерживают этот протокол, таких как Microsoft Internet Explorer 11, может быть выполнена веб-атака синхронизации протокола управления передачей для отображения внутренней сети жертвы.

Как только IP-адрес известен, выполняется цепочка других атак для генерации регистрационного пакета протокола инициации сеанса (SIP) для настройки VoIP-вызова.

SIP-пакет имеет внутренний IP-адрес локальной сети для запуска отслеживания соединений ALG, что позволяет злоумышленнику удаленно открыть любой TCP-или UDP-порт в системах жертвы.

«[Злоумышленник] теперь может обойти NAT жертвы и напрямую подключиться к любому порту на машине [жертвы], разоблачая ранее защищенные/скрытые службы», — написал Камкар.

На данный момент единственный способ предотвратить удаленные атаки NAT Slipstreaming, которые устанавливают вредоносную двустороннюю связь во внутренние сетевые службы,-это отключить ALG, сказал Камкар.