Поставщик безопасности FireEye, Microsoft и регистратор доменов GoDaddy включили «killswitch» для вредоносного ПО SUNBURST, развернутого подозреваемыми российскими хакерами в глобальной атаке на цепочку поставок.

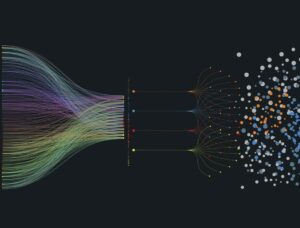

Технический анализ FireEye экземпляров вредоносных программ SUNBURST показал, что у них есть алгоритм генерации домена (DGA) для определения того, с каким командно-контрольным сервером должна связаться программа.

DGA создает имя хоста, которое преобразуется в поддомен avsvmcloud.com.

Если вредоносная программа обнаружит, что запись системы доменных имен A преобразуется в адрес интернет-протокола RFC 1918, используемый для локальных сетей, или четыре других блока маршрутизируемых адресов, SUNBURST завершит работу сама.

Одним из блоков IP-адресов, которые проверяет вредоносная программа, является 20.140.0.0/15, назначенный Microsoft.

GoDaddy, FireEye и Microsoft теперь настроили запись A для avsvmcloud.com разрешить до 20.140.0.1, что приводит к деактивации вредоносного ПО и предотвращению его дальнейшего выполнения.

В своем заявлении FireEye предупредил, что killswitch отключит только те развертывания SUNBURST, которые подключаются к avsvmcloud.com и не удаляйте злоумышленника из сетей жертв.

FireEye сказал, что он видел, как злоумышленник быстро установил дополнительные постоянные механизмы доступа к сетям жертв, помимо использования бэкдора SUNBURST.

SUNBURST-это троянская версия плагина Orion network management plug-in, который использовался для компрометации около 18 000 клиентов в течение почти девяти месяцев, взломав сервер обновлений SolarWinds и сбросив на него вредоносное программное обеспечение.

Продукты SolarWinds используются правительствами США и Великобритании, а также большинством американских компаний из списка Fortune 500.