Хакеры, стоявшие за громкими атаками SolarWinds, пошли на экстраординарные меры, чтобы избежать обнаружения, показывают исследования аналитиков безопасности Microsoft.

Основываясь на том, что их Sunburst — или, как Его называет Microsoft, Solorigate — бэкдор оставался бездействующим по крайней мере в течение двух недель, злоумышленники кропотливо выбирали цели и создавали уникальные инструменты проникновения Cobalt Strike network для каждой системы жертвы в течение месяца или около того, говорят исследователи Microsoft.

За это время хакеры также создали свою инфраструктуру командования и управления, с алгоритмами генерации доменов, создающими случайные имена.

Добавив вредоносный код в обновление для инструмента мониторинга сети SolarWinds Orion, хакеры смогли скомпрометировать Microsoft, поставщика средств безопасности FireEye, а также Министерство финансов США и другие правительственные ведомства.

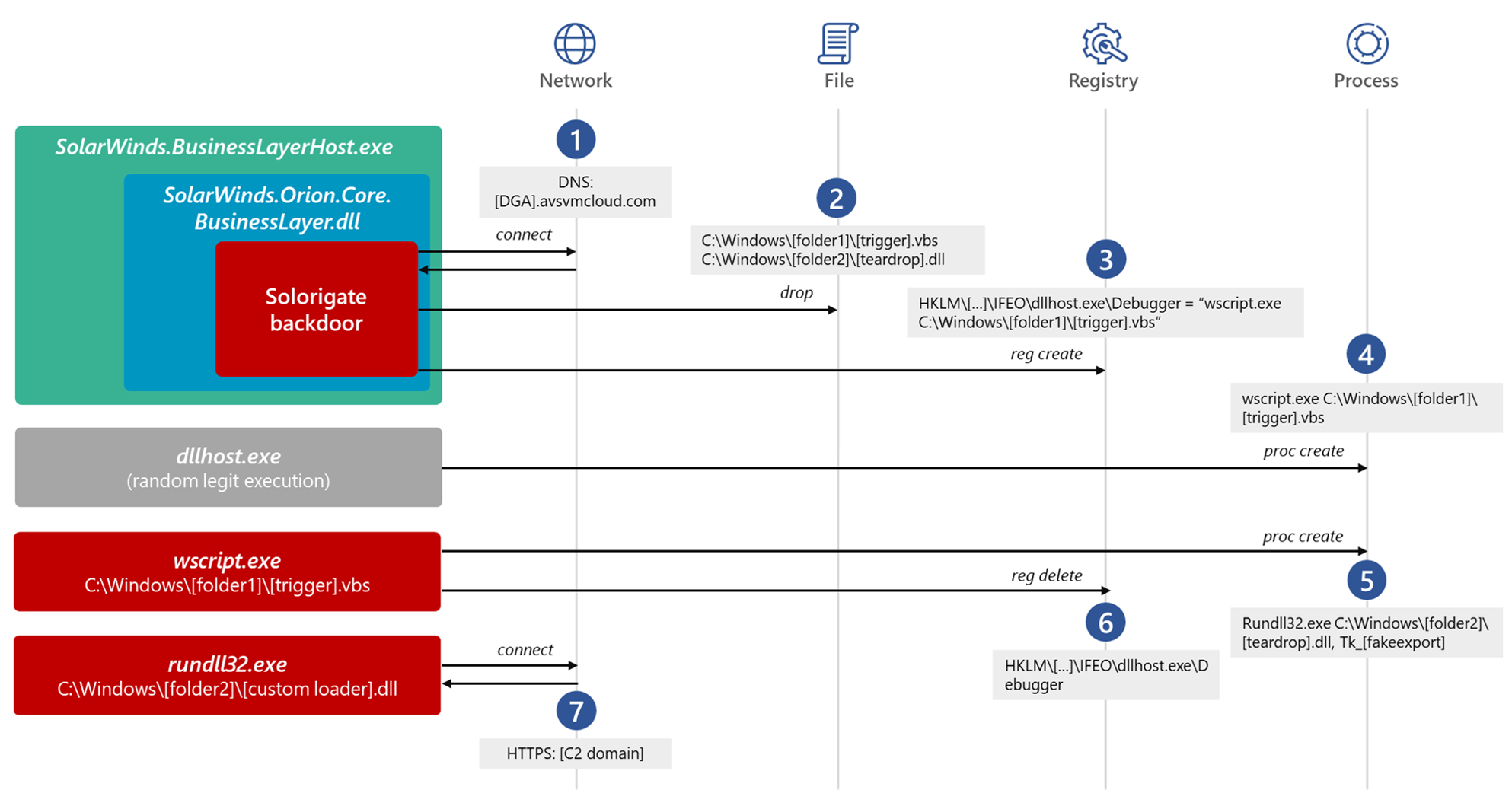

Когда цели были профилированы и выбраны, бэкдор Solorigate активировался на их машинах и создал два файла.

Одним из них была скомпилированная на каждую машину динамическая библиотека ссылок (DLL), помещенная в законно выглядящий подкаталог в каталоге Windows, чтобы загрузить Cobalt Strike.

Второй файл представлял собой сценарий Visual Basic, который выполняется в многоступенчатом процессе для активации имплантата Cobalt Strike, а затем удаляет значения, вставленные в базу данных конфигурации реестра Windows, чтобы еще больше избежать обнаружения.

Исследователи Microsoft заявили, что злоумышленники, стоящие за Solorigate, являются умелыми и методичными операторами, которые следовали лучшим практикам безопасности операций, чтобы минимизировать следы, оставаться под радаром и избегать обнаружения.

Они следили за тем, чтобы вредоносное ПО было как можно более разнообразным для каждого скомпрометированного хоста, чтобы методично избегать общих индикаторов, которые могли бы предупреждать об активных угрозах.

Злоумышленники использовали несколько других методов уклонения, таких как отключение регистрации событий и добавление правил брандмауэра перед выполнением шумных действий по перечислению сетей.

По словам Microsoft, системы были восстановлены в их первоначальном состоянии после того, как хакеры закончили свою деятельность.

Любые инструменты и двоичные файлы тщательно маскировались и смешивались с целевыми системами, переименовываясь и помещаясь в папки, имитирующие существующие системные объекты хранения.

«Применение такого уровня перестановок для каждой отдельной скомпрометированной машины-это невероятное усилие, которое обычно не наблюдается у других противников и делается для предотвращения полной идентификации всех скомпрометированных активов внутри сети или эффективного обмена информацией об угрозе между жертвами», — сказал Microsoft.

Методологии и стратегии, используемые злоумышленниками, будут переданы Microsoft и включены в глобально доступную базу знаний MITRE ATT