Банковский троян Dridex вновь появился после того, как в течение почти года был практически невидим в крупных почтовых кампаниях, и нацелен на австралийских банковских клиентов, по данным исследователей безопасности.

Некоторые менее масштабные атаки сохранили использование Dridex в течение 2016 года, но многие плохие актеры мигрировали к использованию программы-вымогателя Locky для вредоносных кампаний.

Эта активность замедлилась в 2017 году, и большинство аналитиков согласились с тем, что демонтаж ботнета Necurs способствовал замедлению массового распространения как Locky, так и Dridex.

Но исследователи из Proofpoint теперь сообщают, что в настоящее время действуют две крупномасштабные кампании Dridex, которые они назвали Dridex botnet ID 7200.

Большая часть спама поставляется с архивными вложениями с двойной молнией.

Массовые рассылки используют те же методы распространения, что и предыдущие кампании Locky, что заставляет исследователей полагать, что те, кто стоит за этой деятельностью, наращивают использование той же инфраструктуры отправки, что и ранее.

Исследователи заявили, что впервые заметили всплеск активности Дридекса в конце марта. По сравнению с предыдущими таймфреймами, возросшая активность зарегистрирована как возвращение в большом объеме, но все же является небольшой частью того, что когда-то было замечено ранее.

20 марта исследователи Proofpoint наблюдали пробужденную активность Dridex с ботнетом ID 7200, распространяемым через Zip — или RAR-сжатые VBS-и EXE-вложения. При выполнении скрипты доставляли итерацию банковского трояна Dridex с идентификатором ботнета 7200.

Эта деятельность в основном происходит в Австралии, Франции и Великобритании.

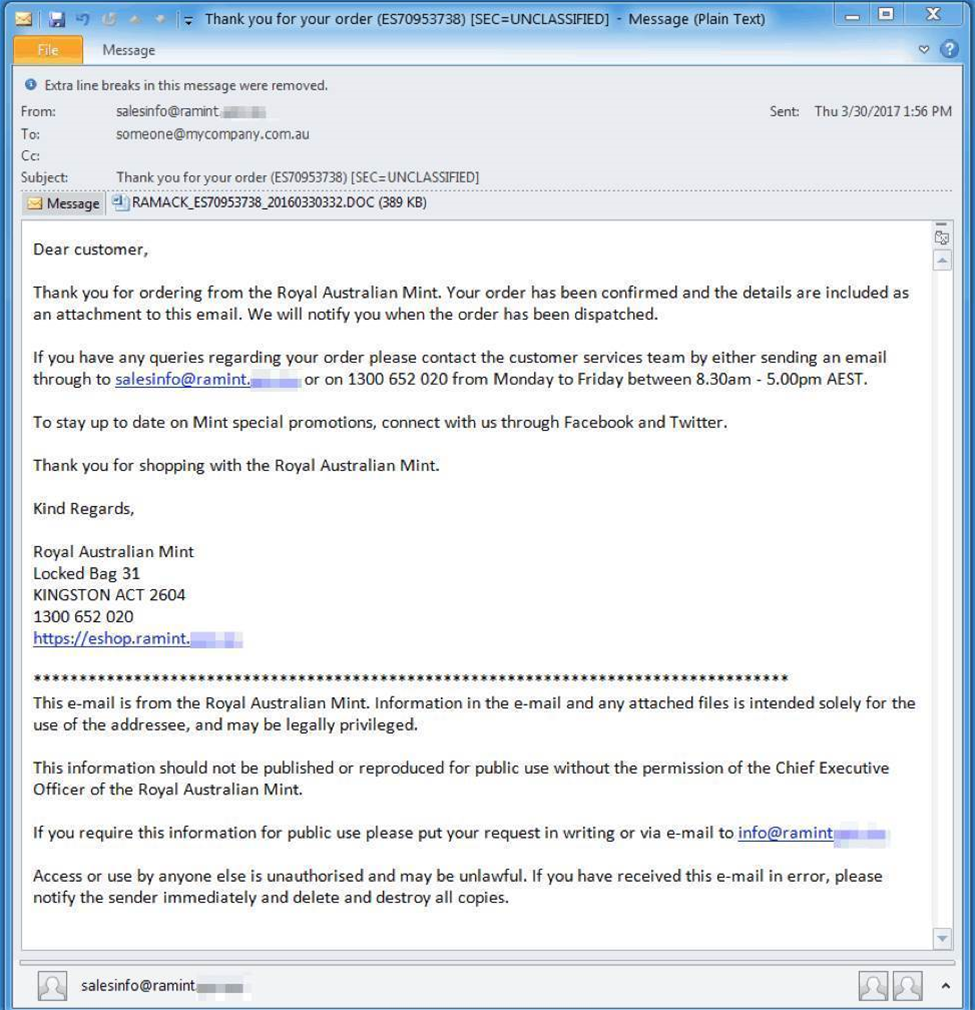

31 марта команда снова обнаружила кампанию Dridex botnet ID 7200, распространяемую через Zip-сжатые исполняемые файлы. Строка темы этих писем гласила «платежный запрос» и включала в себя zip-вложение, выдававшее себя за счет-фактуру, но при нажатии на которое доставлялся исполняемый файл, загружавший банковский троян Dridex с идентификатором ботнета 7200.

Другие сообщения поступали с вложениями MS Word doc, которые использовали макрос для загрузки ботнета Dridex 7500. Внутри первого zip-файла был еще один zip-файл, на этот раз содержащий исполняемый файл ботнета Dridex 7500.

Этот экземпляр страницы наблюдалось, специально ориентированных организаций в Австралии, говорит, всех размеров.

Исследователи отметили, что нынешняя кампания имеет сходство с кампанией 2016 года mass volume Locky affiliate ID 3. Примечательно, что приманки, используемые злоумышленниками в электронных письмах, используют аналогичные стратегии.

Возвращение Dridex привело исследователей к предположению, что в ближайшие несколько месяцев возможны крупномасштабные атаки вредоносных программ.

Признавая, что этот всплеск никоим образом не равен массовой активности, наблюдавшейся в первой половине 2016 года, кампания примечательна, по их словам, тем, что она резко контрастирует с тем, что было пережито в первом квартале 2017 года.

Исследователи заявили, что их также беспокоят различные привязанности, используемые в кампании, и сходство с методами, используемыми в предыдущих битвах Локки и Дридекса за последние два года.

Эта статья первоначально появилась на сайте scmagazineus.com