Чиповый гигант Intel намерен добавить аппаратную защиту от распространенных вредоносных атак в свои процессоры, работа над которыми идет уже четыре года.

Эти меры защиты, известные как технология принудительного контроля потока управления или CET, нацелены на три типа атак, используемых авторами вредоносных программ, и могут быть включены разработчиками программного обеспечения.

К ним относятся jump и call-ориентированное программирование (JOP и COP), которые позволяют злоумышленникам злоупотреблять существующим кодом для перехода к произвольным адресам памяти, используемым запущенными программами, чтобы изменить поведение этих программ.

CET ограничивает атаки JOP/COP в программном обеспечении с помощью косвенного отслеживания ветвей (IBT), которое предотвращает такие произвольные скачки адресов.

Другой популярный метод вредоносного ПО-это обратноориентированное программирование (ROP), при котором злоумышленники извращают предполагаемый поток кода в законной программе и превращают его в вредоносные действия.

ROP-атаки трудно обнаружить, и они нацелены на операционные системы, веб-браузеры и приложения для чтения документов и изображений.

Используя CET, разработчики могут программировать операционные системы для создания области Теневого стека, в которой хранятся адреса возвращаемой памяти, хранящиеся в процессорах.

Поскольку он защищен от доступа к памяти кода приложения, теневые стеки не могут быть изменены.

CET обнаружит несоответствие между тем, что хранится в Теневом стеке, и тем, что находится в стеке данных программы, и создаст исключение для операционной системы, чтобы предотвратить атаки.

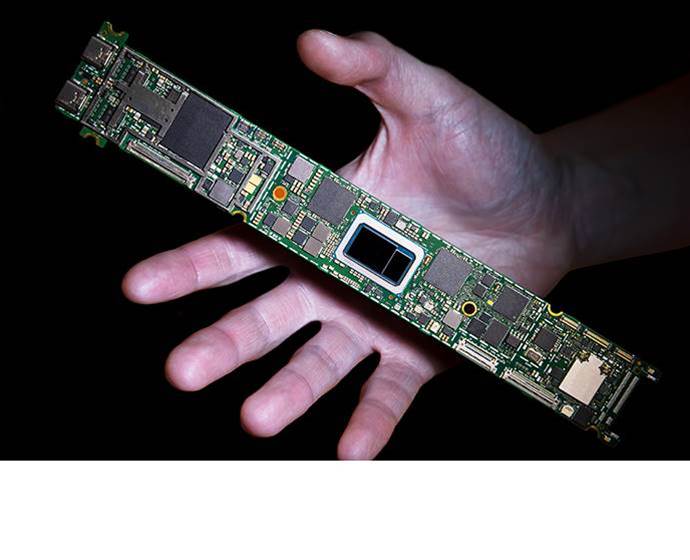

Новые функции безопасности появятся в предстоящей линейке мобильных процессоров Intel Tiger Lake, а Microsoft добавила поддержку CET в Windows 10 Insider previews, назвав ее Аппаратно-принудительной защитой стека.

Насколько эффективным будет CET, еще предстоит выяснить.

Анонсируя процессоры с поддержкой CET, Intel предостерегающе заявила, что «ни один продукт или компонент не может быть абсолютно безопасным».

CET находится в своей третьей редакции [pdf] с 2016 года.